Importancia de la ciberseguridad frente ataques de Ransomware

Protégete contra los Ataques de Ransomware

Al día de hoy muchas personas no tienen definido correctamente el término “Ransomware”, debido a eso es muy probable que ni siquiera sepan la importancia y el estricto cuidado que se tendría que tener sobre todo si cuentas con una empresa, ya que manejas información valiosa y vital para esta.

Mediante este artículo, esperemos se aclaren tus dudas y que de ahora en adelante tomes las debidas precauciones.

¿Qué es el Ransomware?

Este término hace referencia a un tipo de malware(software malicioso), que son diseñados para comprometer a tu equipo, es decir, infiltrarse o dañar no solo una computadora si no los distintos sistemas de información sin el consentimiento de su propietario.

La palabra Ransomware es un acrónimo compuesto por dos palabras Ransom y Software. Ransom quiere decir rescate en inglés, de hecho lo que hace este tipo de malware es secuestrar tus datos, los encripta, por lo tanto impide al propietario tener acceso a ellos. Es así que para que puedas recuperar tus archivos o lo desencripten, te exigen una cantidad de dinero como rescate económico a cambio de liberarlo.

Algunos ejemplos de ransomwares más destructivos

Cada día aparecen nuevos ataques con distintos tipos de ransomware, cada vez más devastadores, como por ejemplos:

- WannaCry

Explotando los defectos en el protocolo del Bloque de Mensajes del Servidor de Windows, WannaCry encriptó los archivos en ordenadores con Windows y pidió a las víctimas que pagaran un rescate entre 300 y 600 dólares para entregarles las claves de desencriptación. La tecnología estaba basada en EternalBlue, una herramienta de hacking cuyo código fue revelado como parte de las filtraciones de la NASA un año antes. Lanzado en mayo de 2017, este bloqueador de datos infectó a más de 250.000 equipos por todo el mundo en cuestión de cuatro días, y proporcionó a sus autores unas ganancias de casi 150.000 dólares en Bitcoin.

- CryptoLocker

Criptolocker arrasó en el mundo en 2013, e infectó a más de medio millón de ordenadores vía archivos adjuntos a emails y mensajes de spam. Aunque le amenaza se eliminó en su momento, hubo unas cuantas versiones de este bloqueador de datos en pleno apogeo y muy fuertes. Juntos, proporcionaron a sus creadores unas ganancias de alrededor de 3 millones de dólares en rescates, lo que hizo a CryptoLocker uno de los componentes de ransomware más rentables.

- NotPetya

Lanzado por primera vez en 2016, Petya se actualizó después de que documentos filtrados de NSA (Seguridad Nacional de los EEUU) revelaran la existencia de la herramienta de hacking EternalBlue. Se rebautizó como NotPetya, y esta versión actualizada todavía parecía ransomware, pero en lugar de desencriptar los archivos de la víctima una vez pagado, los borraban totalmente. NotPetya causó muchos daños a redes enteras en todo el mundo, pero los más damnificados fueron el transporte público y los bancos de Ucrania, que denunciaron que el programa era parte de un ciber ataque perpetrado por Rusia.

“Negocié con los atacantes y me pedían 1 bitcoin o perdía toda mi información”

Este es uno de los tantos casos de ataques de Ransomware en el mundo.

A un manager de un equipo del departamente de TI en una empresa mediana que se encontraba en España(entre 50 y 250 empleados, entre 10 y 50 millones de euros de facturación anual), a finales del 2019 le notificaron lo ocurrido:

Un maquetador abrió un archivo .zip, enviado a través de un correo que parecía ser de un cliente habitual, un archivo el cual es muy frecuente en los diseñadores.

El antivirus, ni el Firewall detectaron algo sospechoso o anormal. Sin embargo, días después toda la red de la empresa pasó a estar cifrada. Cuando me menciona “Todo es todo”, SAP(herramienta de gestión empresarial), máquinas virtuales, servidores, equipos de trabajo, los NAS. Todo, indicó el manager.

Se dieron cuenta que lo que estaba sucediente era un ataque de Ransomware, debido a eso se paralizaron todas las actividades de la empresa, ya que todo dependían de la red. Solo se quedaron en la empresa el grupo de informáticos para pensar en como recuperar la información.

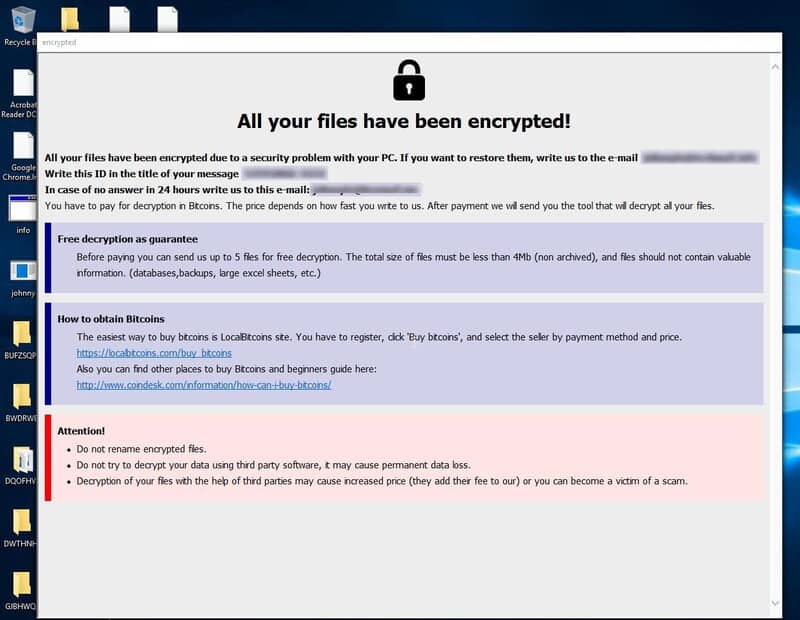

Imagen del ataque

Pánico

Como es de costumbre la empresa tenía copias de seguridad, pero no de toda la información. Pero había información, la cual ya estaba perdida por completo.

Trabajando junto con una empresa para ayudarlos en recuperar la información, descubrieron que el malware que los había afectado era el Phobos EKING.

El cual cifra todo los archivos de la red atacada, salvo los que tenga las extensiones .exe o .dll(archivos ejecutables y librerías de windows). Lo demás cambia a .eking.

Esta empresa indicó que la solución tendría que ser creada a medida. La cual costaría más que pagar el rescate el cual estaba valorizado en 1 bitcoin, en ese momento al rededor de 7 000 euros. Pero no había como garantizar si les darían la clave para descifrar la red.

Finalmente la empresa se arriesgó y decidió pagar. Esta le propuso contraatacar en la comunicación, pero el manager se opuso ya que si se daban cuenta el trato se anularía y habrían más problemas. A penas se realizó el pago, le brindaron un programa junto con la clave de recuperación.

Cicatrices

El manager con esta decisión no solo se jugaba su trabajo si no el de mucha gente. En realidad la empresa se arriesgó a ser atacada una y otra vez tras realizar el pago, pero sin eso no habría de otra.

La empresa en su mayoría recuperó todo, tuvieron unos cuantos problemas con las máquinas virtual, pero el problema fue mínimo a comparación si lo hubiesen perdido todo. A partir de esa situación realmente complicada en la que estuvieron, hubieron muchos cambios, como por ejm: Realizar muchas copias de seguridad, segmentarlas en distintos discos. Se replanetó toda la infraestructura, hubieron formateos, todo después de lo sucedido. Dada la lección para prevenir otro ataque similar o peor.

Ninguna empresa está a salvo por ser grande o pequeña: “Los ataques ransomware pueden afectar a cualquiera”

“En Ransomware hemos visto de todo”

Habla Ramón Salado, CTO y fundador de BeeHackers, una empresa de ciberseguridad entre cuyos servicios está la gestión de ataques de ransomware.

Nosotros siempre recomendamos no pagar, porque nadie te garantiza que a cambio te vayan a dar la clave para descifrar los archivos, y porque demuestras que estás dispuesto a pagar por lo que es tuyo, así que te volverán a atacar”, explica Salado. No obstante, “se entiende que mucha gente lo pierde todo con un ataque así”.

“Una vez descubrimos que los atacantes llevaban dentro de la organización más de 70 días previos al cifrado. Habían estudiado todos los patrones de tráfico, cuándo se hacían copias de seguridad y dónde. Controlaron la red completa y lo infectaron todo, de esa forma acababan obligados a pagar”, cuenta recordando el caso.

Ransomware Attack

“Los atacantes tienen estructuras muy profesionalizadas, como si fuesen empresas”

También nos explica que los atacantes tienen estructuras muy profesionalizadas, “como si fuesen empresas”, con operadores 24/7 para comunicarse con las víctimas cuando éstas establezcan el contacto, jerarquías perfecamente organizadas, negociadores, especialistas en penetración en sistemas, etc.

“Antes se cifraban los ficheros y solo se entregaba la clave de cifrado tras recibir el pago del rescate. Luego llegó la doble extorsión: además de mantener cifrada la información, la publican online. En ese caso la empresa tiene que hacer frente a una multa de la Agencia Española de Protección de Datos por no haber protegido correctamente datos de carácter personal”.

Y hay otro giro que aumenta la perversión: “Si sigues sin pagar, en algunos casos te amenazan con ataques DDoS —de denegación de servicio—, sobre todo si eres una empresa de gran tamaño que ofrece servicios online”.